A Red Hat emitiu em 29 de março de 2024, um “alerta de segurança urgente” para usuários de Linux, um backdoor foi descoberto nas versões 5.6.0 e 5.6.1 do XZ Utils. Este backdoor, identificado como CVE-2024-3094, pode permitir acesso remoto ao sistema alvo sob condições específicas. A divulgação foi postada na lista de discussão do Openwall pelo descobridor, que a encontrou enquanto investigava problemas de desempenho do SSH.

Utilitários e bibliotecas XZ

XZ Utils é uma ferramenta de linha de comando usada para compactar e descompactar arquivos XZ. É um pacote upstream disponível para a maioria das distribuições e também pode ser baixado e compilado de forma independente.

Impacto

A Red Hat menciona que “a compilação maliciosa resultante interfere na autenticação no sshd via systemd. Nas circunstâncias certas, essa interferência poderia permitir que um agente mal-intencionado quebrasse a autenticação sshd e obtivesse acesso não autorizado a todo o sistema remotamente.”

Versões afetadas

XZ Utils versão 5.6.0 e 5.6.1 são vulneráveis. Essas versões em teste, instável ou outra distribuição inovadora devem ser consideradas comprometidas.

Distribuições Afetadas

Tipicamente, a maioria das distros não buscam manter as versões mais recentes da biblioteca XZ Utils. As versões 5.6.0 e 5.6.1 da biblioteca XZ Utils foram lançadas em 24 de fevereiro e 9 de março, respectivamente. Apenas algumas distros bleeding edge receberam a atualização problemática, dentre elas:

- Fedora 40, ainda em beta, Fedora 41 e Fedora Rawhide;

- Debian testing, unstable (Sid) e experimental;

- Kali Linux atualizado entre 26 e 29 de março;

- openSUSE Tumbleweed e openSUSE MicroOS atualizado entre 7 e 28 de março.

Evidências indicam que distribuições populares em servidores, como Red Hat Enterprise Linux (RHEL), Debian Stable, Amazon Linux, SUSE Linux Enterprise e Leap, não foram afetadas.

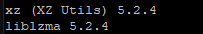

Verificando a versão XZ instalada no S.O

xz -V

Ao executar o comando acima aparecerá a versão do XZ

Emponderando equipes SOC com informações adicionais e estratégicas

As equipes SOC e de resposta a incidentes podem tomar diversas ações para mitigar o risco:

- Siga os conselhos da CISA para fazer downgrade para versões não comprometidas do XZ Utils (anteriores a 5.6.0).

- Siga as orientações fornecidas na tabela acima para cada distribuição Linux.

- Invoque processos de resposta a incidentes para procurar atividades suspeitas em sistemas onde as versões afetadas foram instaladas.

Como implantar o GLPI?

Na Servicedesk Brasil cuidamos de tudo, desde a consultoria, alinhamento estratégico, implementação, automação de processos, fluxos, identidade visual personalizada, suporte, treinamento e desenvolvimento ou integração.

Nosso lema é ajudar o seu negócio crescer, aqui tem um Time esperando o seu Projeto de GLPI, permita que possamos potencializar e digitalizar os processos da sua organização!

A gente come, bebe e dorme GLPI. Somos APAIXONADOS pelo que fazemos.

Fale com um especialista: falecom@servicedeskbrasil.com.br

Nós queremos te ouvir!!!